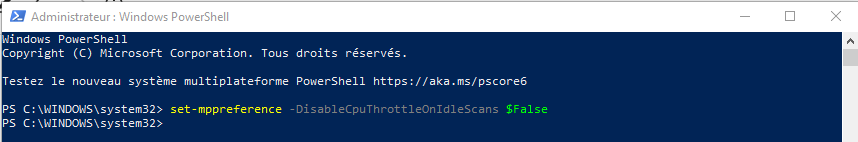

Open an elevated PowerShell prompt and engage :

set-mppreference -DisableCpuThrottleOnIdleScans $False

Open an elevated PowerShell prompt and engage :

set-mppreference -DisableCpuThrottleOnIdleScans $False

En lancant powershell en mode adminsitrateur, on peut ensuite lancer la commande :

powercfg /batteryreport /output "C:\temp\battery-report.html"

et obtenir un superbe rapport HTML sur la batterie de l’ordinateur, incluant un rapport exhaustif de l’historique de charge et d’utilisation, y compris valeur théorique (design) de charge maximale, et valeur relevée (et d’autres infos comme la première date de mise en service, la version du BIOS, le numéro de modèle, etc..).

Ce qui permet de déterminer précisément où en est la batterie en terme de santé/performance.

Alors voilà pour resetter la network stack sous Windows 10, il faut lancer sous une ligne de commande administrateur :

netsh int ip reset

netsh winsock reset

On rédemarre uniquement après la deuxième commande.

Ensuite on peut aussi vérifier dans la base de registre si il n’y a pas un driver foireux de VPN associé aux interfaces.

Recherche des drivers OEM :

pnputil /enum-drivers

Et on peut ensuite supprimer le driver qui pose problème :

pnputil /force /delete-driver oem1.inf

Command à exécuter en mode adminisrateur

netsh wlan show wlanreportLe rapport de sortie se trouve dans

C:\ProgramData\Microsoft\Windows\WlanReport\wlan-report-latest.html